Schon vor einem Jahr war ich von Arch Linux absolut begeistert als ich mein NAS mit diesem Linux-Derivat aufsetzte. Durch die Arch Linux Install-HowTo von Voku (suckup_de) ist die Liebe zu dieser Distribution wieder neu entfacht! Mit diesem Artikel möchte ich Voku’s Arch Howto um ein verschlüsseltes Logical Volume (/, /home & swap) erweitern.

Nach dem Punkt 2 „die Shell“ werden wir erstmal die gewünschte Festplatte mit „fdisk“ partitionieren, in meinem Fall „/dev/sda„.

Ich habe …

/dev/sda1 – 100 MB – für /boot

/dev/sda2 – den Rest – für LVM

… geplant.

fdisk -l /dev/sda Platte /dev/sda: 320.1 GByte, 320072933376 Byte 255 Köpfe, 63 Sektoren/Spur, 38913 Zylinder, zusammen 625142448 Sektoren Einheiten = Sektoren von 1 × 512 = 512 Bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Disk identifier: 0x54eb3fb7 Gerät boot. Anfang Ende Blöcke Id System /dev/sda1 * 63 224909 112423+ 83 Linux /dev/sda2 224910 625137344 312456217+ 83 Linux

Verschlüsselung

Aus Sicherheitsgründen ist empfehlenswert die Partition ein mal mit Zufallszahlen zu überschreiben, vor allen Dingen, wenn auf dieser vorher unverschlüsselte Daten gespeichert waren. Ansonsten sind unter Umständen viele Dateien nach dem Verschlüsseln noch auslesbar. (http://wiki.ubuntuusers.de/LUKS#Erstellen)

„shred -vz /dev/sda2“ löscht /dev/sda2 – 3 mal mit Zufallswerten und 1 mal mit Nullen

Jetzt laden wir das benötigte Kernel-Modul für unsere Verschlüsselung, …

modprobe dm-crypt

… im Anschluss verschlüsseln wir unser /dev/sda2 und legen das gewünschte Entschlüsselungspasswort fest, …

cryptsetup -c aes-xts-plain -y -s 512 luksFormat /dev/sda2

… mit …

cryptsetup luksOpen /dev/sda2 lvm

… öffnen wir die verschlüsselte Partition und mounten diese nach /dev/mapper/lvm.

Logical Volume Manager

Nachdem wir die Verschlüsselung angelegt haben, müssen wir nun das LVM erstellen …

# Physical Volume anlegen pvcreate /dev/mapper/lvm # Volume Group "lvm" anlegen vgcreate main /dev/mapper/lvm

… und nun die Logical Volumes.

# 20 GB für "/" aus der VG "main" lvcreate -L 20GB -n root main # 8 GB für den "swap" aus der VG "main" - warum 8 GB, man sollte immer den RAM 2x nehmen lvcreate -L 8GB -n swap main # den Rest (x GB) aus der VG "main" für "/home" lvcreate -l 100%FREE -n home main

Nun können wir mit Punkt 3 „Start der Installation“ weiter machen.

Installation „Prepare Hard Drive“

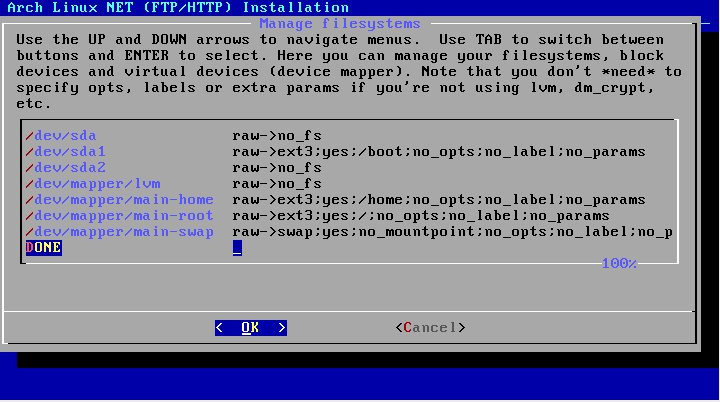

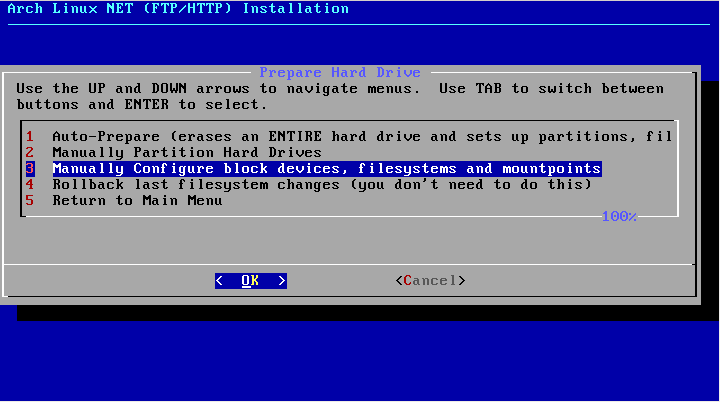

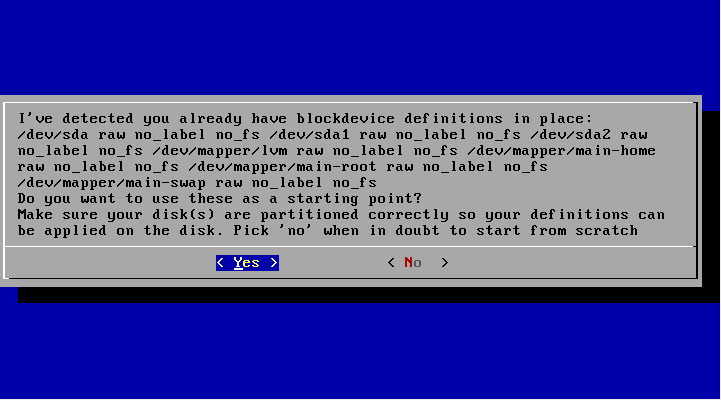

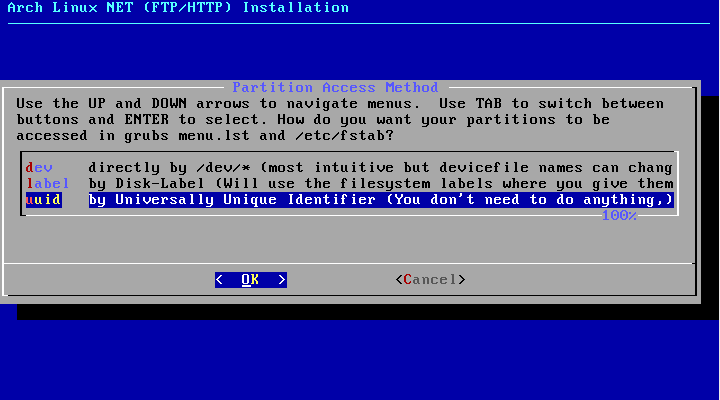

Den Punkt 6 „Festplatten vorbereiten“ aus der HowTo ersetzen wir komplett! Da wir unsere Festplatte bzw. unsere Logical Volumes schon partitioniert haben, müssen wir für diese nur noch die Mountpoints festlegen und die LVs formatieren – dazu wählen wir „Manually Configure block devices, filesystems and mountpoints„.

Installation „Configure System“

Bei Punkt 9 „Grundsystem konfigurieren“ müssen wir nur zusätzliche Änderungen, aufgrund der Nutzung des verschlüsseltem LVMs, vornehmen.

/etc/rc.conf

USELVM=”yes”

/etc/mkinitcpio.conf

HOOKS="base udev autodetect pata scsi sata usb usbinput keymap encrypt lvm2 filesystems"

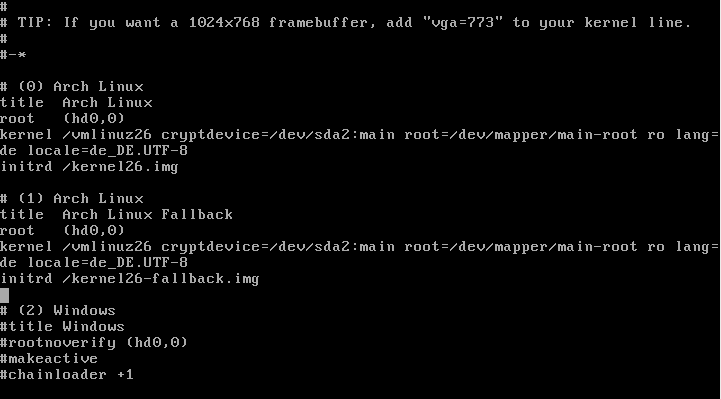

Installation „Install Bootloader“

Punkt 10 „der Bootloader (GRUB)“ installieren wir nach Voku’s Anleitung, jedoch müssen wir noch die menu.lst bearbeiten.

# (0) Arch Linux title Arch Linux root (hd0,0) kernel /vmlinuz26 cryptdevice=/dev/sda2:main root=/dev/mapper/main-root ro lang=de locale=de_DE.UTF-8 initrd /kernel26.img # (1) Arch Linux title Arch Linux Fallback root (hd0,0) kernel /vmlinuz26 cryptdevice=/dev/sda2:main root=/dev/mapper/main-root ro lang=de locale=de_DE.UTF-8 initrd /kernel26-fallback.img

Nun können wir ganz normal bei Punkt 11 „Installation beenden“ auf suckup.de weiter machen.

Ich hoffe das diese kleine Ergänzung dem ein oder anderen inspiriert bzw. weitergeholfen hat. 😉

Quellen:

Arch Linux – Installation – suckup.de

Offizielle Arch Linux Installations-Anleitung

Arch Linux – Festplatte verschlüsseln – wiki.archlinux.de

Schreibe einen Kommentar zu Arch Linux Installation mit WLAN-Verbindung – wireless_tools & wpa_supplicant « loggn.de – Mac OSX, Linux und manchmal auch Windows Antwort abbrechen